Active Directory (AD) est une structure clé pour la gestion des comptes d’utilisateurs, tout en jouant un rôle important dans l'amélioration de la sécurité et de l'efficacité des réseaux d'entreprise.

Avec Total Network Inventory, vous pouvez simplifier considérablement la comptabilisation du matériel informatique, des logiciels et des comptes d’utilisateurs Active Directory. Le programme collecte des informations dans divers réseaux locaux et distants, y compris ceux basés sur les services de domaine Active Directory (LDAP).

Total Network Inventory s'intègre étroitement à Active Directory pour indexer les structures d'unités organisationnelles, importer les attributs d’utilisateur, suivre les appartenances à des groupes et permettre les mappages utilisateur-appareil sur le réseau. Des rapports d'audit personnalisables offrent une visibilité sur les états des comptes d'utilisateurs AD, les utilisateurs désactivés ou inactifs, l'expiration des mots de passe, les politiques de groupe et les modifications de permissions. La planification des tâches de synchronisation automatisée améliore encore les capacités d'audit par le suivi des changements et l'alerte en cas de modification.

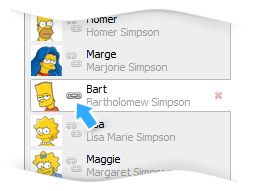

Total Network Inventory peut stocker des informations sur les employés de votre entreprise, par ex. leur nom, leur adresse, une photo, une description et toute autre information. Ces données peuvent être automatiquement extraites d'AD, simplifiant ainsi le processus de synchronisation des comptes d’utilisateurs avec Active Directory.

TNI dispose d'un onglet spécial appelé "Utilisateurs", où vous pouvez travailler avec les données des comptes d'utilisateurs et les gérer.

Tous les utilisateurs du réseau sont répartis dans trois catégories :

Un seul utilisateur de tout type peut être attribué à chaque ordinateur trouvé sur le réseau : un utilisateur local de cet appareil, un utilisateur de domaine ou un utilisateur créé manuellement.

Tout champ contenant des données utilisateur peut être ajouté comme colonne à un rapport tableau. L'affichage, la gestion, la modification et l'ajout d'informations sur les utilisateurs sont aussi faciles que l'utilisation des autres fonctionnalités de Total Network Inventory.

Total Network Inventory sera utile pour les administrateurs de système et de réseau des entreprises de toutes tailles et de tous profils. Dans n’importe quelle entreprise en croissance, le nombre d'équipements informatiques augmente, et certains utilisateurs peuvent avoir besoin d’appareils supplémentaires pour optimiser leurs tâches. Avec un grand nombre d'équipements et d'employés, il est assez difficile de garder une trace de tous les appareils et utilisateurs. C'est pourquoi, tôt ou tard, vous devrez recourir à un logiciel qui automatisera ces processus.

Total Network Inventory simplifie réellement l'administration d'Active Directory et la comptabilisation des utilisateurs. Essayez la version d'essai de 30 jours dès maintenant !